Linux系统SSH登录安全防护配置

发表时间:2018-08-30 9:57 | 分类:建站经验 | 浏览:3,858 次

只要服务器在线且ssh是默认的22端口,总能看到大量的IP在做SSH暴力破解工作。虽然可以通过修改ssh端口来避免这个问题,但有些情况可能不好修改。接下来就开始配置,让我们服务器更加安全,避免被当作肉鸡。

安装

CentOS系统

yum install fail2ban

Debian或Ubuntu系统

apt-get install fail2ban

配置

增加sshd的配置

vi /etc/fail2ban/jail.d/sshd.local

例如:

[ssh-iptables] enabled = true filter = sshd action = iptables[name=SSH, port=ssh, protocol=tcp] logpath = /var/log/secure maxretry = 5 bantime = 604800

如果是debian或ubuntu系统,logpath需要修改成/var/log/auth.log

保存这个文件。

启动

CentOS 7等使用systemctl方式启动

systemctl start fail2ban.service

老的init启动脚本方式的启动

service fail2ban start

或

/etc/init.d/fail2ban start

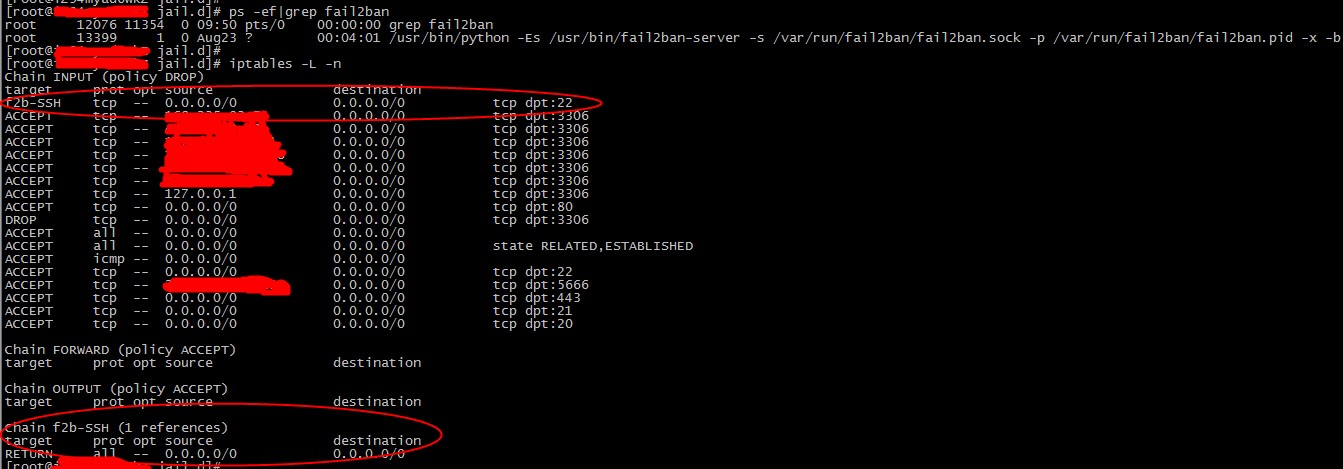

检查

查看进程是否存在且防火墙是否生效。